Microsoft Defender — ochrona punktów końcowych i poczty

Szybka nawigacja

Licencje Microsoft Defender

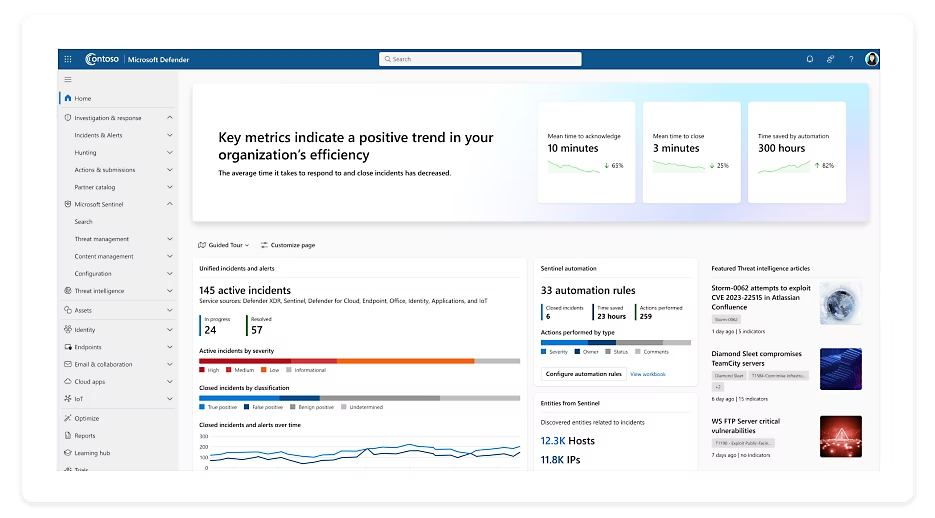

Ujednolicone środowisko bezpieczeństwa Microsoft łączy ochronę urządzeń, tożsamości, poczty i aplikacji w jeden spójny ekosystem. Wykorzystujemy Defender XDR do korelacji sygnałów i automatyzacji reakcji, a dane z całej organizacji gromadzimy i analizujemy w Microsoft Sentinel.

Ujednolicone środowisko bezpieczeństwa

- Jeden ekosystem — spójne zasady, alerty i raportowanie dla urządzeń, poczty, tożsamości i aplikacji.

- Automatyzacja reakcji (AIR) — wbudowane playbooki skracają MTTR.

- AI/Security Copilot — przyspiesza triage, śledztwa i rekomenduje akcje naprawcze.

- Pełna telemetria — analityka i hunting w Defender XDR i Microsoft Sentinel.

Microsoft Defender for Endpoint

Platforma EPP/EDR/XDR chroniąca urządzenia Windows, macOS, Linux, Android, iOS i IoT. Oferuje redukcję powierzchni ataku (ASR), prewencję przed ransomware, Endpoint Detection & Response, zarządzanie podatnościami oraz zautomatyzowane badanie i reakcję.

Kluczowe możliwości

- Prewencja i blokada ransomware (kontrola folderów, izolacja, ASR).

- EDR + analiza behawioralna i threat hunting.

- Automatyczne badanie i reakcje (AIR) z użyciem AI.

- Zarządzanie lukami (TVM), kontrola urządzeń, firewall, web content filtering.

Plany licencyjne — Endpoint

| Funkcja | P1 | P2 |

|---|---|---|

| AV nowej generacji, ASR, firewall | ✔︎ | ✔︎ |

| EDR (Detection & Response) | — | ✔︎ |

| Zarządzanie lukami (TVM) | — | ✔︎ |

| Automatyczne badanie i reakcje (AIR) | — | ✔︎ |

| Threat Intelligence / sandbox | — | ✔︎ |

| Integracja XDR/Sentinel (zaawansowana) | Podstawowa | Zaawansowana |

Microsoft Defender for Office 365

Zaawansowana ochrona poczty i współpracy w Microsoft 365 przed phishingiem, malware i atakami BEC. Funkcje takie jak Safe Links, Safe Attachments, AI‑driven phishing detection i zautomatyzowana reakcja pomagają zatrzymać zagrożenia zanim dotrą do użytkownika.

Co zyskujesz

- Zaawansowana filtracja i ochrona linków/załączników (Safe Links, Safe Attachments).

- Ochrona przed phishingiem, BEC i utratą danych (DLP integruje się z M365).

- Automatyczna reakcja i naprawa incydentów (AIR) w skrzynkach użytkowników.

- Raporty, alerty i śledztwa w jednym miejscu (Security portal).

Plany licencyjne — Defender for Office 365

| Funkcja | Plan 1 (P1) | Plan 2 (P2) |

|---|---|---|

| Safe Links / Safe Attachments | ✔︎ | ✔︎ |

| Anti‑phishing / Anti‑spam / BEC protection | ✔︎ | ✔︎ (rozszerzone) |

| Automatyczna reakcja i naprawa (AIR) | — | ✔︎ |

| Zaawansowane śledztwa / Threat Explorer | Podstawowe | Zaawansowane + hunting |

| Zasady DLP / wymuszenie etykiet (MIP) | Integracja podstawowa | Rozszerzona orkiestracja |

Defender XDR — korelacja i automatyzacja

Microsoft Defender XDR (dawniej Microsoft 365 Defender) łączy sygnały z różnych domen bezpieczeństwa (tożsamości, punktów końcowych, poczty, aplikacji SaaS i workloadów w chmurze), aby redukować szum alertów, wykrywać rzeczywiste incydenty i przyspieszać reakcję. XDR zapewnia analizę wielodomenową, gotowe reguły korelacyjne i automatyczną naprawę, a całość działa w ścisłej integracji z Microsoft Sentinel jako warstwą SIEM.

Kluczowe możliwości

- Korelacja między domenami — łączy alerty z urządzeń, poczty, tożsamości i chmury w jeden incydent.

- Redukcja szumu — grupowanie powiązanych alertów, priorytetyzacja według ryzyka i wpływu.

- Automatyczna reakcja — zautomatyzowane badania (AIR) i naprawa (isolation, revoke tokens, mailbox remediation).

- Hunting i analityka — wbudowane zapytania, zaawansowane scenariusze i telemetry cross-domain.

- Integracja z Copilot for Security — przyspieszony triage i generowanie działań naprawczych.

Jak to działa — źródła sygnałów

- Endpoint — Microsoft Defender for Endpoint (Windows, macOS, Linux, mobile, IoT).

- Poczta i współpraca — Microsoft Defender for Office 365 (Exchange Online, SharePoint, OneDrive, Teams).

- Tożsamość — sygnały z Entra ID/Identity, ryzyko logowania/urządzeń/warunków dostępu.

- Chmura i SaaS — aplikacje i workloady w Azure oraz integracje z usługami zewnętrznymi.

Automatyzacja i orkiestracja

- Auto-investigation & remediation (AIR) — pół- i w pełni automatyczne działania naprawcze.

- Response na wielu warstwach — od odseparowania urządzenia, przez czyszczenie skrzynki, po unieważnienie tokenów.

- Playbooki — gotowe przepływy reagowania oraz możliwość orkiestracji z Logic Apps i Sentinel.

Integracja z Microsoft Sentinel

Defender XDR dostarcza skorelowane incydenty i szczegółową telemetrię do Microsoft Sentinel, który pełni rolę SIEM/SOAR na poziomie całej organizacji. Dzięki temu masz centralny widok, zaawansowane reguły analityczne (KQL), UEBA i automatyzację reakcji w skali SOC.

Licencjonowanie — skrót

- Microsoft Defender XDR jest elementem pakietów klasy Enterprise (np. M365 E5), można go też łączyć z planami Defender for Endpoint/Office 365.

- Poziom automatyzacji i huntingu zależy od posiadanych planów (np. EDR/AIR w P2 for Endpoint, zaawansowane śledztwa w P2 for Office 365).

Microsoft Sentinel — SIEM/SOAR w Azure

Microsoft Sentinel to natywne dla chmury rozwiązanie SIEM i SOAR, które umożliwia organizacjom centralizację danych bezpieczeństwa, wykrywanie zagrożeń, analizę incydentów i automatyzację reakcji w skali globalnej. Dzięki elastyczności Azure pozwala na szybkie uruchomienie SOC bez potrzeby utrzymywania własnej infrastruktury.

Kluczowe możliwości

- Skalowalny zbiór logów i analiza w czasie rzeczywistym.

- Wbudowany język zapytań KQL do threat huntingu i korelacji sygnałów.

- Automatyzacja reakcji poprzez playbooki w Logic Apps.

- Setki gotowych konektorów — m.in. Microsoft 365, Defender XDR, Azure, AWS, Palo Alto, Cisco.

- Zaawansowana analityka i UEBA (User and Entity Behavior Analytics).

Przykładowe scenariusze wdrożeniowe

- Budowa centrum operacji bezpieczeństwa (SOC) w Azure.

- Korelacja sygnałów z Defender XDR i innych narzędzi Microsoft Security.

- Wykrywanie anomalii i insider threats przy użyciu UEBA.

- Automatyczne reakcje na incydenty poprzez Logic Apps i automatyczne playbooki.